|

1.2 PLAN DE SEGURIDADA) ANALIZA MODELOS Y PRACTICAS DE SEGURIDAD DE INFORMÁTICA

métricas de seguridad de la

información

niveles de madurez

basado en procesos

adopción de las mejores

prácticas

certificación

accesible

B) ANALIZA ESTÁNDARES INTERNACIONALES DE SEGURIDAD INFORMÁTICA

BS

17799 es un código de prácticas o de orientación o documento de referencia se

basa en las mejores prácticas de seguridad de la información, esto define un proceso

para evaluar, implementar, mantener y administrar la seguridad de la

información.

Características BS 17799 se basa en BS 7799-1 de control consta de 11 secciones, 39 objetivos de control y controles de 134 no se utiliza para la evaluación y el registro de esta tarde fue rebautizado con la norma ISO 27002 OBJETIVO Objetivo El objetivo es proporcionar una base común para desarrollar normas de seguridad dentro de las organizaciones, un método de gestión eficaz de la seguridad y para establecer transacciones y relaciones de confianza entre las empresas. Alcance:

-Aumento

de la seguridad efectiva de los

Sistemas de información. - Correcta planificación y gestión de la seguridad. - Garantías de continuidad del negocio. -Mejora continua a través del proceso de auditoria interna. - Incremento de los niveles de confianza de los clientes y socios de negocios. - Aumento del valor comercial y mejora de la imagen de la organización. Enfoque * Responsabilidad de la dirección * Enfoque al cliente en las organizaciones educativas * La política de calidad en las organizaciones educativas * Planificación: Definir los objetivos de calidad y las actividades y recursos necesarios para alcanzar los objetivos * Responsabilidad, autoridad y comunicación * Provisión y gestión de los recursos * Recursos humanos competentes * Infraestructura y ambiente de trabajo de conformidad con los requisitos del proceso educativo * Planificación y realización del producto * Diseño y desarrollo * Proceso de compras * Control de los dispositivos de seguimiento y medición * Satisfacción del cliente * Auditoria Interna ISO * Revisión y disposición de las no conformidades * Análisis de datos

C)

DEFINICIÓN DEL PLAN DE SEGURIDAD

la seguridad informática o seguridad de tecnologías de la información

es el área de la informática que se enfoca en la protección de la

infraestructura computacional y todo lo relacionado con esta y, especialmente,

la información contenida o circulante. para ello existen una serie de

estándares, protocolos, métodos, reglas, herramientas y leyes concebidas para

minimizar los posibles riesgos a la infraestructura o a la información. la

seguridad informática comprende software (bases de datos, metadatos, archivos),hardware y todo lo que la organización valore

(activo) y signifique un riesgo si esta información confidencial llega a manos

de otras personas, convirtiéndose, por ejemplo, en información privilegiada.

el

concepto de seguridad de la información no debe ser confundido con el de

«seguridad informática», ya que este último solo se encarga de la seguridad en

el medio informático, pero la información puede encontrarse en diferentes

medios o formas, y no solo en medios informáticos.

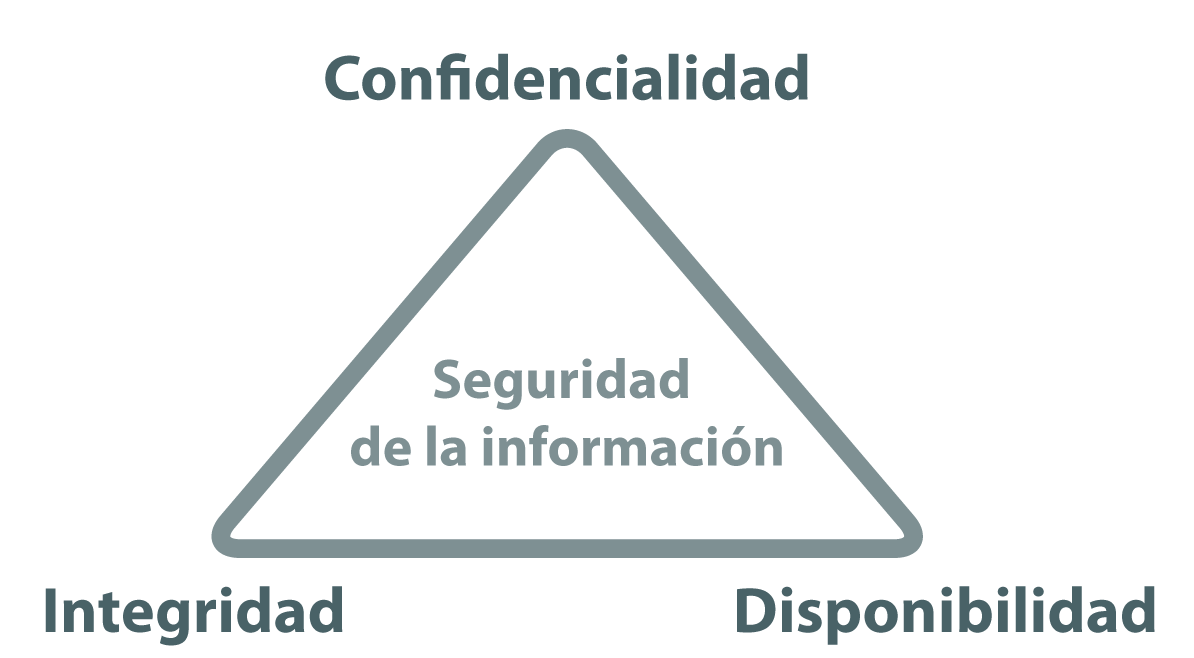

•

DESCRIPCIÓN DE LOS PRINCIPALES ELEMENTOS DE

PROTECCIÓN.

Integridad:

Los componentes del sistema permanecen

inalterados a menos que sean modificados por los usuarios autorizados. Disponibilidad: Los usuarios deben tener disponibles todos los componentes del sistema cuando así lo deseen.

Privacidad:

los componentes del sistema son accesibles sólo por los usuarios autorizados. Control: Solo los usuarios autorizados deciden cuando y como permitir el acceso a la información. Autenticidad: Definir que la información requerida es válida y utilizable en tiempo, forma y distribución. No repudio: Evita que cualquier entidad que envió o recibió información alegue, que no lo hizo. Auditoría: Determinar qué, cuándo, cómo y quién realiza acciones sobre el sistema.

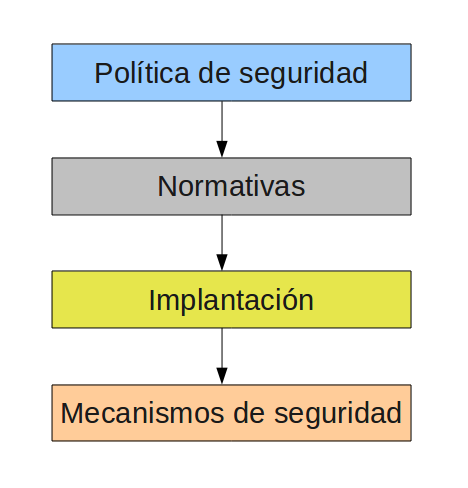

La falta

de políticas y procedimientos en seguridad es uno

de los problemas más graves que confrontan las empresas hoy

día en lo que se refiere a la protección de

sus activos de información frente a peligros externos e

internos. Las políticas de seguridad son esencialmente orientaciones e

instrucciones que indican cómo manejar los asuntos de seguridad y forman la

base de un plan maestro para la implantación efectiva de medidas de

protección tales como: identificación y control de acceso, respaldo

de datos, planes de contingencia y detección de intrusos. Si bien las

políticas varían considerablemente según el tipo de organización de

que se trate, en general incluyen declaraciones generales sobre metas,

objetivos, comportamiento y responsabilidades de los empleados en

relación a las violaciones de seguridad. A menudo las políticas van acompañadas

de normas, instrucciones y procedimientos. Las políticas son obligatorias,

mientras que las recomendaciones o directrices son más bien opcionales. De

hecho, las declaraciones de políticas de seguridad pueden transformarse

fácilmente en recomendaciones reemplazando la palabra "debe" con la

palabra "debería". Por otro lado las políticas son de jerarquía

superior a las normas, estándares y procedimientos que también requieren ser

acatados. Las políticas consisten de declaraciones genéricas, mientras las

normas hacen referencia específica a tecnologías, metodologías, procedimientos

de implementación y otros aspectos en detalle. Además las políticas deberían

durar durante muchos años, mientras que las normas y procedimientos duran

menos tiempo. Las normas y procedimientos necesitan ser actualizadas más a

menudo que las políticas porque hoy día cambian muy rápidamente las tecnologías

informáticas, las estructuras organizativas,

los procesos de negocios y los procedimientos.

• DEFINICIÓN DE POLÍTICAS.

Una política de seguridad en el ámbito de

la criptografía de clave pública o PKI es un plan de acción para

afrontar riesgos de seguridad, o un conjunto de reglas para el mantenimiento de cierto nivel de seguridad. Pueden cubrir

cualquier cosa desde buenas prácticas para la seguridad de un solo ordenador,

reglas de una empresa o edificio, hasta las directrices de seguridad de un país

entero.

La política de seguridad es un documento

de alto nivel que denota el compromiso de la gerencia con la seguridad de la

información. Contiene la definición de la seguridad de la información bajo el

punto de vista de cierta entidad.

Debe ser

enriquecida y compatibilizada con otras políticas dependientes de ésta,

objetivos de seguridad, procedimientos (véase referencias más adelante). Debe

estar fácilmente accesible de forma que los empleados estén al tanto de su

existencia y entiendan su contenido. Puede ser también un documento único o

inserto en un manual de seguridad. Se debe designar un propietario que será el

responsable de su mantenimiento y su actualización a cualquier cambio que se

requiera.

Definición de políticas de

acceso físico a equipos: Al crear perfiles se puedo establecer

las diferentes categorías de acceso deseadas por ejemplo a un "empleado de

mantenimiento" se le podrá restringir las áreas a las cuales tendrá acceso

con horarios limitados, mientras que el perfil de usuario de un

"ejecutivos administrativos" puede crearse con mayores atributos.

Esto les permite a los administradores del sistema que el empleado del aseo no

pueda acceder a la puerta de un área restringida en otro horario que no sea el

que se le asigno en el sistema de control de acceso. Por nuestra experiencia en

la implementación de nuestros sistemas de control garantizamos la perfecta

instalación de nuestros equipos en cualquier tipo de puerta o portón de acceso,

utilizando partes y accesorios de primera calidad de fabricante lideres a nivel

mundial. Nuestros sistemas están desarrollado para utilizar los dispositivos

más avanzados del mercado, por ejemplo las credenciales con las accederá a las

aéreas están dotadas de un microchip inteligente en donde el o los

administradores del sistema podrá almacenar la información necesaria o

requerida para atribuir los accesos a cada colaborador y esto se almacena

directamente en la credencial (ver productos) y adicionalmente lograr alcanzar

un mayor nivel de seguridad, implementando

sistemas BIOMÉTRICOS (huella dactilar, palma de la mano, iris del

ojo) dando acceso en forma conjunta con la credencial inteligente(smartcard).

Control de Acceso Físico: Esta solución permite el control de los puntos

estratégicos de una compañía mediante equipos que verifican la identidad de las

personas en el momento de ingresar a las instalaciones. Este tipo de control

maneja políticas totales o parciales de acceso, mantiene. Control de tiempo de

las personas que realizan transacciones. Mediante un manejo avanzado

credencialización que permite controlar, limitar, monitorear y auditar el

acceso físico. Este tipo de sistema es ideal para organizaciones que desea

controlar una única área restringida o múltiples puertas de acceso.

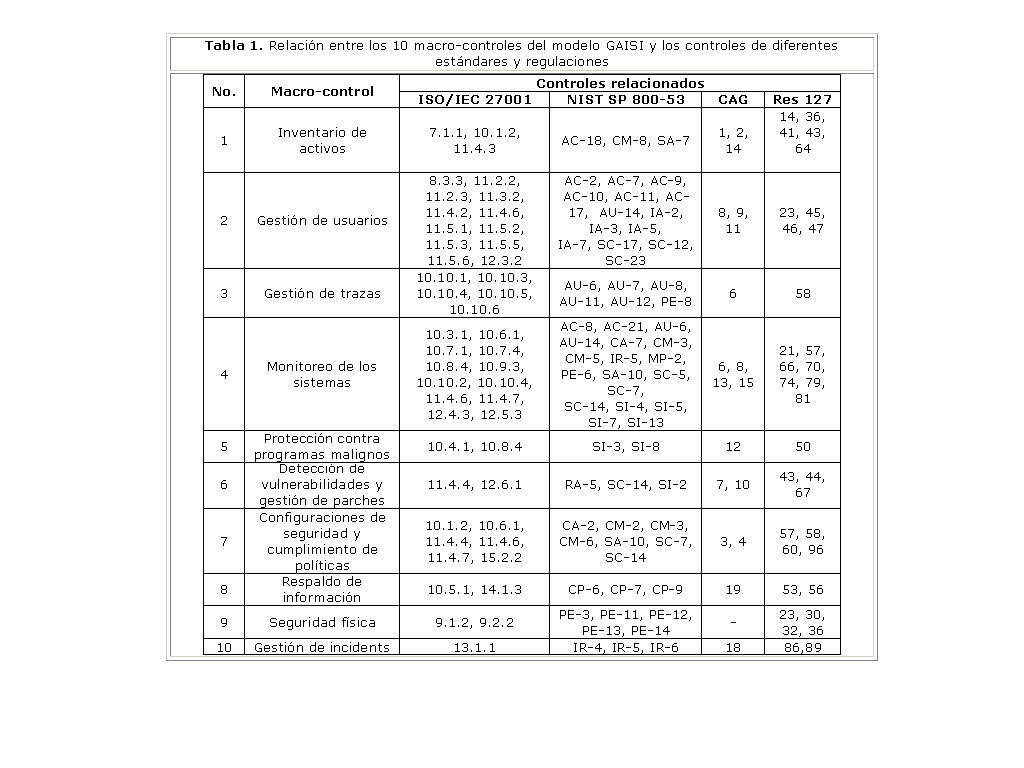

D) ESTABLECE MÉTRICAS Y MECANISMOS PARA LA

EVALUACIÓN DE LOS CONTROLES IMPLEMENTADOS.

Además considera

modelos de seguridad informática como ITIL, Cobit o ISM3. El plan elaborado

define políticas relacionadas con:

Acceso físico y lógico a equipos Creación de cuentas de usuario Manejo de bitácoras Protección de la red Administración de software de seguridad Gestión de actualizaciones, cambios almacenamiento y respaldos, El plan elaborado define políticas relacionadas con: Acceso físico y lógico a equipos Creación de cuentas de usuario Manejo de bitácoras Protección de la red Administración de software de seguridad Gestión de actualizaciones, cambios almacenamiento y respaldos, Excluye alguna política de los siguientes criterios: Acceso físico y lógico a equipos Creación de cuentas de usuario Manejo de bitácoras Protección de la red Administración de software de seguridad Gestión de actualizaciones, cambios almacenamiento y respaldos  |

miércoles, 24 de septiembre de 2014

1.2 PLAN DE SEGURIDAD

Suscribirse a:

Comentarios de la entrada (Atom)

No hay comentarios.:

Publicar un comentario