2.2. Da seguimiento ala operación de las herramientas informáticas de acuerdo con el plan de seguridad determinado

A) Elabora e interpreta reportes del estado de las aplicaciones.

El

reporte puede ser la conclusión de una investigación previa o adoptar una

estructura de Problema-solución en base a una serie de preguntas. En el caso de los informes

impresos.

El texto suele ir acompañado por gráficos, diagramas, tablas de

contenido y notas al pie de página.

en el ámbito de la informática,los reportes son informes que organizan y exhiben la

información contenida en una base de datos. Su

función es aplicar un formato determinado a los datos para mostrarlos por medio

de un diseño atractivo y que sea fácil de interpretar por los usuarios.

El reporte, de

esta forma, confiere una mayor utilidad a los datos. No es lo mismo trabajar

con Una planilla de cálculos con 10.000 campos que con un dibujo en forma de torta

que presenta

Dichos campos de manera gráfica. Los reportes tienen diversos niveles de

complejidad, Desde una lista o enumeración hasta gráficos mucho más desarrollados.

B) modifica configuraciones.

En informática, la configuración es

un conjunto de datos que determina el valor de algunas variables de un programa o de un sistema Operativo, estas opciones generalmente son cargadas en su inicio y en algunos

casos se deberá reiniciar para poder ver los cambios, ya que el programa no

podrá cargarlos mientras se esté ejecutando, si la configuración aún no ha sido

definida por el usuario (personalizada), el programa o sistema cargará la

configuración por defecto (predeterminada).

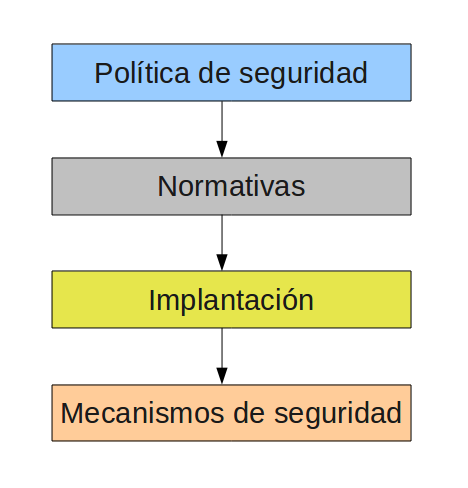

conforme procedimientos definidos en el manual

Un manual de procedimientos es el documento

que contiene la descripción de actividades que deben seguirse en la realización

de las funciones de una unidad

administrativa, o de dos ò mas de ellas. El manual incluye además los

puestos o unidades administrativas que intervienen precisando su responsabilidad y

participación. Suelen contener información y ejemplos de formularios, autorizaciones

o documentos necesarios, máquinas o

equipo de oficina a utilizar y

cualquier otro dato que pueda auxiliar al correcto desarrollo de las

actividades dentro de la empresa. En el se

encuentra registrada y transmitida sin distorsión la información básica

referente al funcionamiento de todas las unidades administrativas, facilita las

labores de auditoria, la evaluación y control interno y su

vigilancia, la conciencia en los

empleados y en sus jefes de que el trabajo se esta realizando

o no adecuadamente.

- nuevos requerimientos

Un

requerimiento de servicio puede ser configurado desde la consola Windows BLOGIK y desde la consola web BLOGIK. Esta configuración permitirá administrar

un requerimiento durante su ciclo de vida. Adicional mente un requerimiento de

servicio debe configurar elementos transversales.

C) respalda las configuraciones de las aplicaciones.

Por

cada uno de los programas o mejor dicho de las entradas que tenemos para

respaldar, podemos seleccionar varios componentes.

Esto

nos puede servir en distintas situaciones. Por ejemplo cuando

reinstalamos el sistema. Con un respaldo de este tipo, nos ahorraríamos

mucho tiempo de configuraciones. Otra situación es la de sincronizar

todos los sistemas en los cuáles trabajamos como por ejemplo la laptop, la pc

de la casa y la del trabajo.

2.3 Controla parámetros de seguridad mediante verificación y actualización de acorde con nuevos Requerimientos obtenidos.

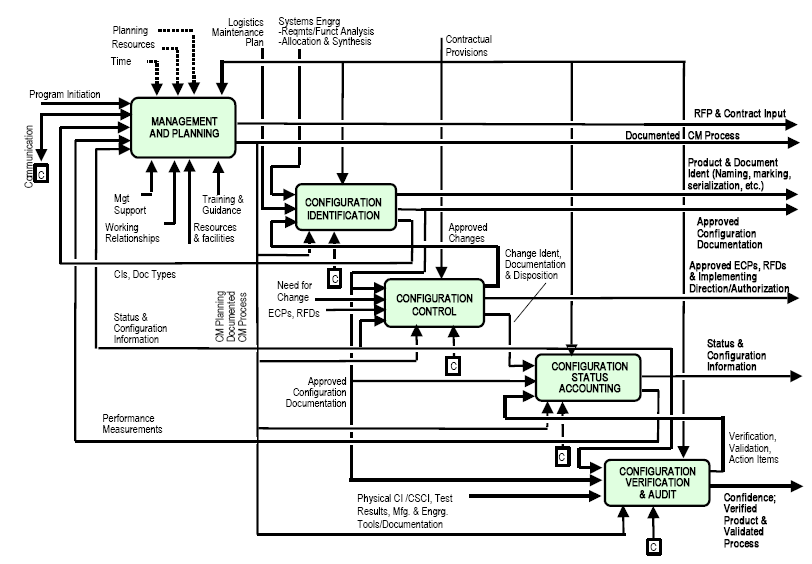

A) Revisa la configuración de las herramientas de seguridad aplicadas a los equipos y redes de comunicación.

La

infraestructura de una red de datos, es la parte más importante de toda nuestra

operación como administradores, dado que si nuestra estructura de medio de

transporte es débil y no lo conocemos, por lo tanto nuestra red de datos no

puede tener un nivel alto de confiabilidad, por lo que en esta sección

proporcionaremos las mejores prácticas para tener o mejorar una infraestructura

de red confiable.

- herramientas de auditoria para la recopilación de información.

Identificar los principales instrumentos técnicas, herramientas y métodos utilizados en la recopilación de información: Las cuales detallaremos a continuación:

- Entrevista

- Cuestionarios

- Encuestas

- Observación

- Inventarios

- Muestreo

- Experimentación

Al utilizar estas herramientas, métodos y procedimientos en auditoria de sistemas, lo que se hace es utilizar lo mejor de ellas para adecuarlas a las necesidades específicas de evaluación requerida.

- herramientas de auditoria para la comparación de configuraciones.

El auditor

informático ha de velar por la correcta utilización de los amplios recursos que

la empresa pone en juego para disponer de un eficiente y eficaz Sistema de

Información. Claro está, que para la realización de una auditoria informática

eficaz, se debe entender a la empresa en su más amplio sentido, ya que una

Universidad, un Ministerio o un Hospital son tan empresas como una Sociedad

Anónima o empresa Pública. Todos utilizan la informática para gestionar sus

"negocios" de forma rápida y eficiente con el fin de obtener

beneficios económicos y reducción de costes.

Por eso, al igual que

los demás órganos de la empresa (Balances y Cuentas de Resultados, Tarifas,

Sueldos, etc.), los Sistemas Informáticos están sometidos al control

correspondiente, o al menos debería estarlo. La importancia de llevar un

control de esta herramienta se puede deducir de varios aspectos. He aquí

algunos:

- Las computadoras y los Centros de Proceso de Datos se convirtieron en blancos apetecibles no solo para el espionaje, sino para la delincuencia y el terrorismo. En este caso interviene la Auditoria Informática de Seguridad.

- Las computadoras creadas para procesar y difundir resultados o información elaborada pueden producir resultados o información errónea si dichos datos son, a su vez, erróneos. Este concepto obvio es a veces olvidado por las mismas empresas que terminan perdiendo de vista la naturaleza y calidad de los datos de entrada a sus Sistemas Informáticos, con la posibilidad de que se provoque un efecto cascada y afecte a Aplicaciones independientes. En este caso interviene la Auditoria Informática de Datos.

- Un Sistema Informático mal diseñado puede convertirse en una herramienta harto peligrosa para la empresa: como las maquinas obedecen ciegamente a las órdenes recibidas y la modernización de la empresa está determinada por las computadoras que materializan los Sistemas de Información, la gestión y la organización de la empresa no puede depender de un Software y Hardware mal diseñados.

Estos son solo algunos de los varios inconvenientes que puede presentar un Sistema Informático, por eso, la necesidad de la Auditoria de Sistemas.

B) analiza reportes de las aplicaciones.

- genera reportes de operación de las aplicaciones.

Muchas veces nos encontramos realizando sistemas de información que se dedican a capturar datos pero que también necesitan una manera de procesarlos y mostrarlos. Para esta tarea entran en juego los famosos Reportes que no son más que objetos que entregan información en un formato particular y que permiten realizar ciertas operaciones como imprimirlos, enviarlos por email, guardarlos a un archivo, etc.

Primero debemos entender que estamos haciendo y porqué. El caso es el siguiente, por lo regular, un reporte será impreso en hojas de papel con un tamaño específico, esto nos lleva al primer desafío, tenemos que poder entregar información que quepa dentro de estas hojas de papel y que pueda ser impreso sin problemas a una impresora local o remota. El segundo desafío es poder realizar esta operación desde una aplicación web; pero ¿Cuál es el problema aquí? Pues muy sencillo, lo que sucede es que una página web es un objeto que tiene un despliegue único, es decir, todos los datos se muestran en una “tira” continua de información lo que hace difícil sino imposible hacer que la impresión sea consistente y predecible. El tercer desafío es poder hacer que la solución sea utilizable para “cualquier navegador” lo que en si es todo un reto.

En primer lugar, debemos decir que un reporte en una aplicación web se compone de 4 partes principales:

1) Un documento reporte.

2) Un objeto ReportViewer.

3) Una fuente de datos.

4) Una página que permita mostrar al ReportViewer.

- compara métricas establecidas con los resultados obtenidos.

Usos de una Métrica

Funcional Estándar

Una vez que tengo

el tamaño de un SW, entonces puedo utilizar ese dato para

distintos propósitos. La siguiente lista es más enunciativa que limitativa.

- identifica nuevos requerimientos

Los requerimientos

puedes dividirse en requerimientos funcionales y requerimientos no funcionales.

Los requerimientos funcionales definen las funciones que el sistema será capaz

de realizar. Describen las transformaciones que el sistema realiza sobre las

entradas para producir salidas.

Los requerimientos

deben ser:

Especificados por

escrito. Como todo contrato o acuerdo entre dos partes Posibles de probar o

verificar. Si un requerimiento no se puede comprobar, entonces ¿cómo sabemos si

cumplimos con él o no?

Descritos como una

característica del sistema a entregar. Esto es: que es lo que el sistema debe

de hacer (y no como debe de hacerlo) Lo más abstracto y

conciso posible. Para evitar malas interpretaciones.

- nuevos

requerimientos de seguridad. en caso necesario.

Definir los equipos que, por razones de seguridad, requieren circuitos fijamente cableados. Por definición, estos circuitos de seguridad trabajan independientemente del sistema de automatización (a pesar de que el circuito de seguridad ofrece normalmente un interfaces de entrada/salida para la coordinación con el programa de usuario). Usualmente se configura una matriz para conectar cada actuados con su propia área de PARO DE EMERGENCIA. Esta matriz constituye la base para los esquemas de los circuitos de seguridad. Proceder de la siguiente manera al diseñar los dispositivos de protección:

Usos de una Métrica

Funcional Estándar

Una vez que tengo

el tamaño de un SW, entonces puedo utilizar ese dato para

distintos propósitos. La siguiente lista es más enunciativa que limitativa.

Administrar la

productividad. – Si tengo el tamaño y por otro lado el esfuerzo

Requerido entonces

puedo establecer indicadores de productividad en términos de Horas por Puntos de Función. Este indicador me

puede servir para controlar un plan De mejora y para

compararme con la industria.

Administración de

calidad. – De manera similar si tengo el tamaño y el número de Defectos que se entregaron en un desarrollo,

entonces puedo establecer un indicador de calidad como defectos por Puntos

Función, para la administración de la calidad.

Con una historia

suficiente de proyectos, puedo estimar proyectos futuros.

Compactibilidad– Al

utilizarse la misma métrica en todos mis proyectos, entonces Puedo compararlos entre ellos, pero mejor aún, si

es una métrica estándar en la Industria podría

compararme contra otros.

- identifica nuevos requerimientos

Los requerimientos

puedes dividirse en requerimientos funcionales y requerimientos no funcionales.

Los requerimientos funcionales definen las funciones que el sistema será capaz

de realizar. Describen las transformaciones que el sistema realiza sobre las

entradas para producir salidas.

Los requerimientos no

funcionales tienen que ver con características que de una u otra forma puedan

limitar el sistema, como por ejemplo, el rendimiento (en tiempo y espacio),

interfaces de usuario, fiabilidad (robustez del sistema, disponibilidad de

equipo), mantenimiento, seguridad, potabilidad, estándares, etc.

Los requerimientos

deben ser:

Especificados por

escrito. Como todo contrato o acuerdo entre dos partes Posibles de probar o

verificar. Si un requerimiento no se puede comprobar, entonces ¿cómo sabemos si

cumplimos con él o no?

Descritos como una

característica del sistema a entregar. Esto es: que es lo que el sistema debe

de hacer (y no como debe de hacerlo) Lo más abstracto y

conciso posible. Para evitar malas interpretaciones.

- nuevos

requerimientos de seguridad. en caso necesario.

Definir los equipos que, por razones de seguridad, requieren circuitos fijamente cableados. Por definición, estos circuitos de seguridad trabajan independientemente del sistema de automatización (a pesar de que el circuito de seguridad ofrece normalmente un interfaces de entrada/salida para la coordinación con el programa de usuario). Usualmente se configura una matriz para conectar cada actuados con su propia área de PARO DE EMERGENCIA. Esta matriz constituye la base para los esquemas de los circuitos de seguridad. Proceder de la siguiente manera al diseñar los dispositivos de protección:

Definir los enclavamientos lógicos y mecánicos/eléctricos entre las diferentes tareas de automatización.

Diseñar circuitos para poder manejar manualmente, en caso de emergencia, los aparatos integrantes del proceso.

Definir otros requerimientos de seguridad para garantizar un seguro desarrollo del proceso.

- establece medidas para solucionar nuevos requerimientos.

- Evaluar y seleccionar un Sistema Operativo adecuado para la

implementación de herramientas de seguridad informática en servidores de

Web.

- Enunciar los requerimientos del equipo necesarios para

el desarrollo del Sistema Operativo seleccionado.

- Establecer mecanismos y métodos eficaces con enfoque activo hacia la

seguridad para ser implementados al sistema.

- Proporcionar técnicas de protección que brinden

soluciones óptimas a la vulnerabilidad

de los servidores Web.

- Presentar una serie de recomendaciones

para el desempeño satisfactorio del sistema

mencionado, así como para su correcta

instalación.

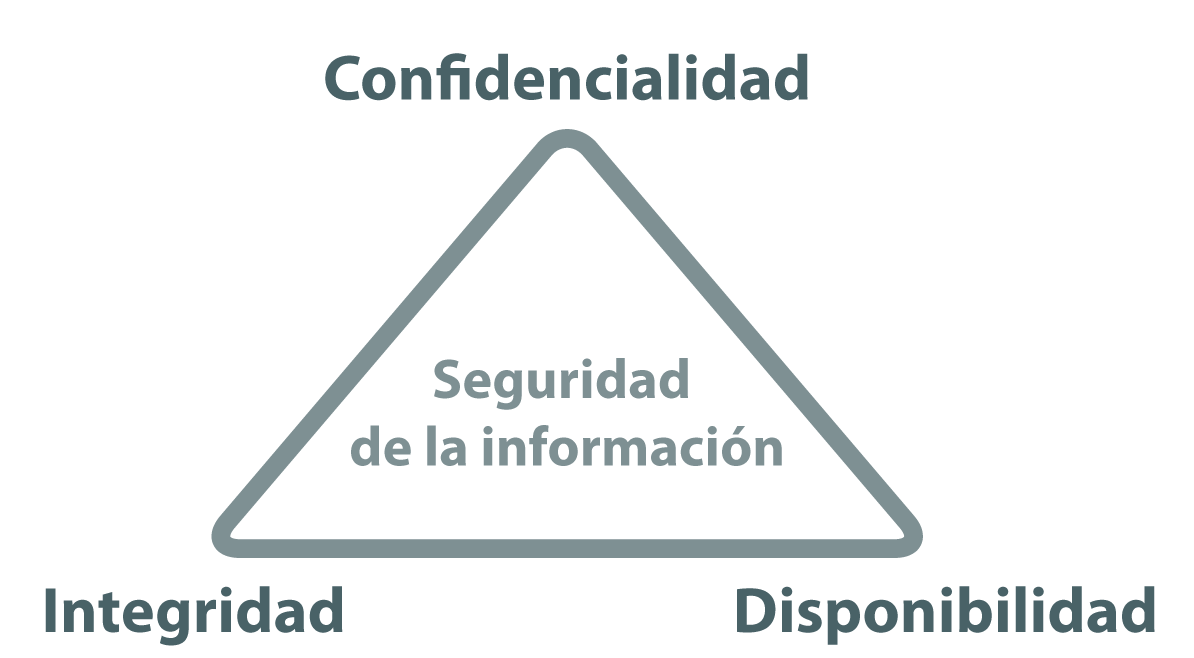

Seguridad

- La

Integridad.- Se refiere a que el contenido y el significado de la

información no se altere al viajar por una red, no obstante el número y

tipo de equipos que se encuentren involucrados; la infraestructura

utilizada debe ser transparente para el usuario.

- La

Confiabilidad.- Implica que el servicio debe estar disponible en todo

momento.

- La

Confidencialidad.- Es quizá la parte más estratégica del negocio, ya que

contribuye a impedir que personas no autorizadas lean y conozcan la

información que se transmite.

- determina alternativas para optimizar lo existente.

Hoy en día el dominio de la logística se ha transformado en uno de los ingredientes esenciales del éxito empresarial, existiendo empresas especializadas en brindar servicios terciarios de gestión logística. El caso de estudio seleccionado es un operador logístico especializado en el arrendamiento de almacenes, donde por las dificultades relacionadas con la utilidad del arrendamiento por metro cuadrado, la tecnología empleada no favorece el aprovechamiento de la altura. Es por ello que se desarrolla un estudio de las capacidades de almacenamiento de las naves arrendadas con el objetivo de diseñar un método que garantice la optimización espacial de las capacidades de almacenamiento y por consiguiente incrementar los ingresos para esta organización y los beneficios para los clientes del servicio.

Como resultado de realizar un análisis de las concepciones y criterios que sobre estudios de factibilidad económicos, estudios de manipulación de materiales procedimientos de planificación logística, así como técnicas y herramientas de análisis que plantean los diferentes autores consultados de la revisión de literatura internacional, se seleccionó como procedimiento metodológico a seguir en el presente trabajo el propuesto por Pamela W. Darlin (2002), el cual es una metodología de Estudio de la Factibilidad y Viabilidad de Procedimientos Económicos, donde se establecen las etapas que conforman el proceso, pero son etapas generales en las que no se establece cómo proceder. Un aporte de esta investigación lo constituye la adaptación de criterios a un Estudio de Capacidades de almacenamiento para la evaluación y factibilidad económica de la tecnología a emplear. En cada etapa se definieron los objetivos y tareas a realizar, así como una breve fundamentación de los mismos. Además se incluyen criterios o condicionantes que se exigen para la formulación de la estrategia a seguir, tomando en consideración factores de situación y aspectos de interés planteados en el Problema del Diseño Investigativo.

C) implementacion de acciones correctivas en la configuración y ejecución de herramientas de seguridad informática.

- planes de contingencia.

Pese a todas las medidas de seguridad puede (va a) ocurrir un desastre. De hecho los expertos en seguridad afirman "sutilmente" que hay que definir un plan de recuperación de desastres "para cuando falle el sistema", no "por si falla el sistema".

Por tanto, es necesario que el Plan de Contingencias que incluya un plan de recuperación de desastres, el cual tendrá como objetivo, restaurar el servicio de cómputo en forma rápida, eficiente y con el menor costo y pérdidas posibles.

Si bien es cierto que se pueden presentar diferentes niveles de daños, también se hace necesario presuponer que el daño ha sido total, con la finalidad de tener un Plan de Contingencias lo más completo y global posible.

Un Plan de Contingencia de Seguridad Informática consiste los pasos que se deben seguir, luego de un desastre, para recuperar, aunque sea en parte, la capacidad funcional del sistema aunque, y por lo general, constan de reemplazos de dichos sistemas.

Se entiende por Recuperación, "tanto la capacidad de seguir trabajando en un plazo mínimo después de que se haya producido el problema, como la posibilidad de volver a la situación anterior al mismo, habiendo reemplazado o recuperado el máximo posible de los recursos e información".

Se dice que el Plan de Contingencias es el encargado de sostener el modelo de Seguridad Informática planteado y de levantarlo cuando se vea afectado.

La recuperación de la información se basa en el uso de una política de copias de seguridad (Backup) adecuada.

- actualización de software, y de equipos de seguridad.

- determina alternativas para optimizar lo existente.

Como resultado de realizar un análisis de las concepciones y criterios que sobre estudios de factibilidad económicos, estudios de manipulación de materiales procedimientos de planificación logística, así como técnicas y herramientas de análisis que plantean los diferentes autores consultados de la revisión de literatura internacional, se seleccionó como procedimiento metodológico a seguir en el presente trabajo el propuesto por Pamela W. Darlin (2002), el cual es una metodología de Estudio de la Factibilidad y Viabilidad de Procedimientos Económicos, donde se establecen las etapas que conforman el proceso, pero son etapas generales en las que no se establece cómo proceder. Un aporte de esta investigación lo constituye la adaptación de criterios a un Estudio de Capacidades de almacenamiento para la evaluación y factibilidad económica de la tecnología a emplear. En cada etapa se definieron los objetivos y tareas a realizar, así como una breve fundamentación de los mismos. Además se incluyen criterios o condicionantes que se exigen para la formulación de la estrategia a seguir, tomando en consideración factores de situación y aspectos de interés planteados en el Problema del Diseño Investigativo.

C) implementacion de acciones correctivas en la configuración y ejecución de herramientas de seguridad informática.

- planes de contingencia.

Pese a todas las medidas de seguridad puede (va a) ocurrir un desastre. De hecho los expertos en seguridad afirman "sutilmente" que hay que definir un plan de recuperación de desastres "para cuando falle el sistema", no "por si falla el sistema".

Por tanto, es necesario que el Plan de Contingencias que incluya un plan de recuperación de desastres, el cual tendrá como objetivo, restaurar el servicio de cómputo en forma rápida, eficiente y con el menor costo y pérdidas posibles.

Si bien es cierto que se pueden presentar diferentes niveles de daños, también se hace necesario presuponer que el daño ha sido total, con la finalidad de tener un Plan de Contingencias lo más completo y global posible.

Un Plan de Contingencia de Seguridad Informática consiste los pasos que se deben seguir, luego de un desastre, para recuperar, aunque sea en parte, la capacidad funcional del sistema aunque, y por lo general, constan de reemplazos de dichos sistemas.

Se entiende por Recuperación, "tanto la capacidad de seguir trabajando en un plazo mínimo después de que se haya producido el problema, como la posibilidad de volver a la situación anterior al mismo, habiendo reemplazado o recuperado el máximo posible de los recursos e información".

Se dice que el Plan de Contingencias es el encargado de sostener el modelo de Seguridad Informática planteado y de levantarlo cuando se vea afectado.

La recuperación de la información se basa en el uso de una política de copias de seguridad (Backup) adecuada.

- actualización de software, y de equipos de seguridad.

Pese a todas las medidas de seguridad puede (va a) ocurrir un desastre. De hecho los expertos en seguridad afirman "sutilmente" que hay que definir un plan de recuperación de desastres "para cuando falle el sistema", no "por si falla el sistema".

Por tanto, es necesario que el Plan de Contingencias que incluya un plan de recuperación de desastres, el cual tendrá como objetivo, restaurar el servicio de cómputo en forma rápida, eficiente y con el menor costo y pérdidas posibles.

Si bien es cierto que se pueden presentar diferentes niveles de daños, también se hace necesario presuponer que el daño ha sido total, con la finalidad de tener un Plan de Contingencias lo más completo y global posible.

Un Plan de Contingencia de Seguridad Informática consiste los pasos que se deben seguir, luego de un desastre, para recuperar, aunque sea en parte, la capacidad funcional del sistema aunque, y por lo general, constan de reemplazos de dichos sistemas.

Se entiende por Recuperación, "tanto la capacidad de seguir trabajando en un plazo mínimo después de que se haya producido el problema, como la posibilidad de volver a la situación anterior al mismo, habiendo reemplazado o recuperado el máximo posible de los recursos e información".

Se dice que el Plan de Contingencias es el encargado de sostener el modelo de Seguridad Informática planteado y de levantarlo cuando se vea afectado.

La recuperación de la información se basa en el uso de una política de copias de seguridad (Backup) adecuada.

- actualización de software, y de equipos de seguridad.

¿Qué son las actualizaciones?

Similar al uso que se le da a los parches para reparar agujeros en la ropa, los parches para software reparan huecos de seguridad en los programas o sistemas operativos.

Las actualizaciones tienen como objetivo reparar problemas específicos de vulnerabilidades que se presentan en un programa. Algunas veces, en lugar de liberar un sólo parche o actualización, los distribuidores publican una versión actualizada de su software, aunque podrían referirse a ésta como un parche

Similar al uso que se le da a los parches para reparar agujeros en la ropa, los parches para software reparan huecos de seguridad en los programas o sistemas operativos.

Las actualizaciones tienen como objetivo reparar problemas específicos de vulnerabilidades que se presentan en un programa. Algunas veces, en lugar de liberar un sólo parche o actualización, los distribuidores publican una versión actualizada de su software, aunque podrían referirse a ésta como un parche

¿Cómo saber qué actualizaciones deben instalarse?

Cuando las actualizaciones están disponibles, los distribuidores usualmente las liberan a través de sus sitios web para que los usuarios las descarguen. Algunos programas cuentan con herramientas de actualización automática cada vez que existe algún parche disponible, tal es el caso de Windows Update. Es importante instalar las actualizaciones tan pronto como sea posible para proteger al equipo de los intrusos, quienes buscan tomar ventaja de las vulnerabilidades. Si estas opciones automáticas están disponibles, es recomendable aprovercharlas, si no lo están, se aconseja verificar los sitios web de su distribuidor periódicamente en busca de actualizaciones.

Asegúrate de descargar software o actualizaciones sólo desde sitios web confiables, nunca lo hagas a través de enlaces que aparezcan en mensajes de correo electrónico, pues los intrusos acostumbran hacer que los usuarios visiten sitios web que inyectan o propagan códigos maliciosos disfrazados de actualizaciones. También, ten cuidado con los mensajes de correo electrónico en los que se afirme que un archivo adjunto es una actualización de software, estos archivos adjuntos comúnmente son virus.

Cuando las actualizaciones están disponibles, los distribuidores usualmente las liberan a través de sus sitios web para que los usuarios las descarguen. Algunos programas cuentan con herramientas de actualización automática cada vez que existe algún parche disponible, tal es el caso de Windows Update. Es importante instalar las actualizaciones tan pronto como sea posible para proteger al equipo de los intrusos, quienes buscan tomar ventaja de las vulnerabilidades. Si estas opciones automáticas están disponibles, es recomendable aprovercharlas, si no lo están, se aconseja verificar los sitios web de su distribuidor periódicamente en busca de actualizaciones.

Asegúrate de descargar software o actualizaciones sólo desde sitios web confiables, nunca lo hagas a través de enlaces que aparezcan en mensajes de correo electrónico, pues los intrusos acostumbran hacer que los usuarios visiten sitios web que inyectan o propagan códigos maliciosos disfrazados de actualizaciones. También, ten cuidado con los mensajes de correo electrónico en los que se afirme que un archivo adjunto es una actualización de software, estos archivos adjuntos comúnmente son virus.